Jūs, iespējams, pārzināt datorvīrusus, reklāmprogrammatūru, spiegprogrammatūru un citas ļaunprātīgas programmas, kuras lielākoties tiek uzskatītas par draudiem. Tomēr cita veida ļaunprogrammatūra (rootkit) var būt visbīstamākā no tām. Ar “bīstamu” mēs domājam kaitējuma līmeni, ko var nodarīt ļaunprātīga programma, un lietotāju grūtībām to atrast un noņemt.

Kas ir rootkit?

Rootkit ir ļaunprātīgas programmatūras veids, kas paredzēts, lai nesankcionētiem lietotājiem piešķirtu piekļuvi datoriem (vai noteiktām datora lietojumprogrammām). Rootkit ir ieprogrammēts palikt slēpts (ārpus redzesloka), kamēr tie saglabā priviliģētu piekļuvi. Pēc tam, kad rootkit nokļūst datorā, tas viegli maskē savu klātbūtni, un lietotāji, visticamāk, to nepamanīs.

Kā rootkit kaitē personālajam datoram?

Būtībā ar rootkit palīdzību kibernoziedznieki var kontrolēt jūsu datoru. Ar tik spēcīgu ļaunprātīgu programmu viņi var piespiest jūsu datoru darīt jebko. Viņi var nozagt jūsu paroles un citu sensitīvu informāciju, izsekot visas darbības vai darbības, kas tiek veiktas jūsu datorā, un pat atspējot jūsu drošības programmu.

Ņemot vērā rootkit iespaidīgās iespējas nolaupīt vai nolikt drošības lietojumprogrammas, tās ir diezgan grūti atklāt vai saskarties, pat vairāk nekā vidēji ļaunprātīgā programma. Rootkits var pastāvēt vai ilgstoši darboties datoros, izvairoties no atklāšanas un nodarot būtisku kaitējumu.

Dažreiz, kad spēlē uzlabotas rootkit versijas, lietotājiem neatliek nekas cits, kā izdzēst visu savā datorā un sākt visu no jauna - ja viņi vēlas atbrīvoties no kaitīgajām programmām.

Vai katra ļaunprogrammatūra ir rootkit?

Nē. Ja kaut kas, tikai neliela daļa ļaunprātīgas programmatūras ir rootkit. Salīdzinājumā ar citām ļaunprātīgām programmām, rootkit ir ievērojami uzlaboti dizaina un programmēšanas ziņā. Rootkit var paveikt daudz vairāk nekā vidēji ļaunprātīga programmatūra.

Ja mums ir jāpieņem stingras tehniskās definīcijas, tad rootkit nav gluži ļaunprātīgas programmas forma vai veids. Rootkit vienkārši atbilst procesam, ko izmanto ļaunprogrammatūras izvietošanai mērķī (parasti noteiktā datorā vai indivīdā, vai organizācijā). Saprotams, ka, tā kā ziņu par kiberuzbrukumiem vai uzlaušanām sakņu komplekti parādās diezgan bieži, šis termins ir ieguvis negatīvu nozīmi.

Taisnības labad jāsaka, ka rootkit darbojas diezgan līdzīgi ļaunprogrammatūrai. Viņiem patīk darboties bez ierobežojumiem cietušo datoros; viņi nevēlas, lai aizsargierīces tos atpazītu vai atrastu; viņi parasti mēģina nozagt lietas no mērķa datora. Galu galā rootkit ir draudi. Tāpēc viņiem ir jābūt bloķētiem (lai pirmkārt neļautu viņiem ienākt) vai uzrunāt (ja viņi jau ir atraduši ceļu).

Kāpēc tiek izmantoti vai izvēlēti rootkit?

Uzbrucēji rootkit izmanto daudziem mērķiem, taču visbiežāk viņi mēģina tos izmantot, lai uzlabotu vai paplašinātu ļaunprātīgas programmatūras slēptās iespējas. Palielinot slepenību, datorā izvietotās ļaunprātīgās lietderīgās kravas var palikt neatklātas ilgāk, kamēr sliktās programmas darbojas, lai filtrētu vai noņemtu datus no tīkla.

Rootkit ir diezgan noderīgs, jo tas nodrošina ērtu veidu vai platformu, caur kuru nesankcionēti dalībnieki (hakeri vai pat valsts amatpersonas) iegūst piekļuvi sistēmām. Rootkit parasti sasniedz šeit aprakstīto mērķi, sagraujot pieteikšanās mehānismus, lai piespiestu datorus piešķirt viņiem slepenu piekļuvi citai personai.

Rootkit var arī izvietot, lai kompromitētu vai nomāktu datoru, lai uzbrucējs iegūtu kontroli un izmantotu ierīci kā rīku noteiktu uzdevumu veikšanai. Piemēram, hakeri mērķē ierīces ar rootkit un izmanto tos kā robotus DDoS (Distributed Denial of Service) uzbrukumiem. Šādā gadījumā, ja kādreiz tiek atklāts un izsekots DDoS avots, tas novedīs pie apdraudētā datora (cietušā), nevis īstā atbildīgā datora (uzbrucēja) vietā.

Kompromitētos datorus, kas piedalās šādos uzbrukumos, parasti sauc par zombiju datoriem. DDoS uzbrukumi diez vai ir vienīgie sliktie materiāli, ko uzbrucēji dara ar apdraudētiem datoriem. Dažreiz hakeri izmanto savu upuru datorus, lai veiktu krāpšanos ar klikšķiem vai izplatītu surogātpastu.

Interesanti, ka ir scenāriji, kad administratorus vai parastās personas labiem mērķiem izvieto rootkit, taču to piemēri joprojām ir diezgan reti. Mēs esam redzējuši ziņojumus par dažām IT komandām, kas medus traukā vada rootkit, lai atklātu vai atpazītu uzbrukumus. Nu, tādā veidā, ja viņiem veicas ar uzdevumiem, viņiem jāuzlabo savas atdarināšanas metodes un drošības lietojumprogrammas. Viņi varētu arī iegūt dažas zināšanas, kuras pēc tam varētu izmantot, lai uzlabotu pretaizdzīšanas aizsardzības ierīces.

Neskatoties uz to, ja jums kādreiz ir jārisina rootkit, visticamāk, rootkit tiek izmantots pret jums (vai jūsu interesēm). Tāpēc ir svarīgi uzzināt, kā atklāt ļaunprātīgas programmas šajā klasē un kā sevi (vai datoru) aizsargāt pret tām.

Sakņu komplektu veidi

Pastāv dažādas rootkit komplektu formas vai veidi. Mēs tos varam klasificēt, ņemot vērā viņu infekcijas veidu un līmeni, kādā viņi darbojas datoros. Šie ir visizplatītākie rootkit veidi:

Kodola režīma rootkit:

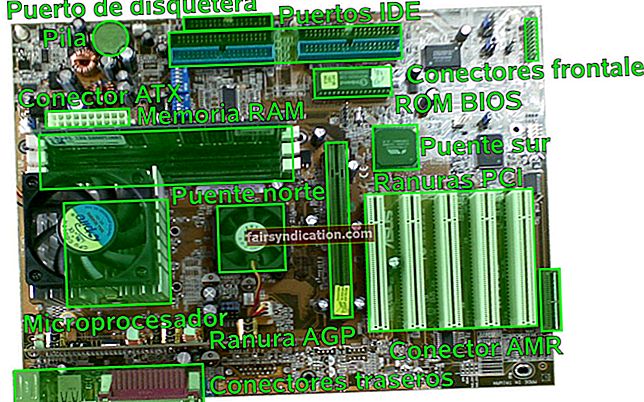

Kodola režīma rootkit ir rootkit, kas paredzēts ļaunprātīgas programmatūras ievietošanai operētājsistēmu kodolā, lai mainītu OS funkcionalitāti vai iestatījumus. Ar “kodolu” mēs saprotam operētājsistēmas centrālo daļu, kas kontrolē vai saista operācijas starp aparatūru un lietojumprogrammām.

Uzbrucējiem ir grūti izvietot kodola režīma rootkit, jo šādi rootkit parasti mēdz izraisīt sistēmu avāriju, ja izmantotais kods neizdodas. Tomēr, ja viņiem kādreiz izdosies gūt panākumus ar izvietošanu, rootkitiem būs iespēja nodarīt neticamus zaudējumus, jo kodoliem parasti ir visaugstākie privilēģiju līmeņi sistēmā. Citiem vārdiem sakot, ar veiksmīgiem kodola režīma sakņu komplektiem uzbrucēji var ērti braukt ar savu upuru datoriem.

Lietotāja režīma rootkit:

Šīs klases sakņu paketes tiek izpildītas, darbojoties kā parastas vai parastas programmas. Viņi mēdz darboties tajā pašā vidē, kur darbojas lietojumprogrammas. Šī iemesla dēļ daži drošības eksperti tos dēvē par lietojumprogrammu rootkitiem.

Lietotāja režīma rootkit ir salīdzinoši vieglāk izvietot (nekā kodola režīma rootkit), taču tie spēj mazāk. Viņi nodara mazāk bojājumu nekā kodola sakņu komplekti. Drošības lietojumprogrammās teorētiski ir arī vieglāk tikt galā ar lietotāja režīma sakņu komplektiem (salīdzinot ar citām sakņu formām vai klasēm).

Bootkit (sāknēšanas rootkit):

Bootkit ir rootkit, kas paplašina vai uzlabo parasto rootkit iespēju iespējas, inficējot Master Boot Record. Mazas programmas, kas tiek aktivizētas sistēmas startēšanas laikā, veido galveno sāknēšanas ierakstu (kas dažreiz tiek saīsināts kā MBR). Bootkit būtībā ir programma, kas uzbrūk sistēmai un darbojas, lai aizstātu parasto sāknēšanas programmu ar uzlauztu versiju. Šāds rootkit tiek aktivizēts pat pirms datora operētājsistēmas palaišanas un noregulēšanas.

Ņemot vērā bootkits infekcijas režīmu, uzbrucēji var tos izmantot noturīgākos uzbrukumu veidos, jo tie ir konfigurēti darboties, kad sistēma ieslēdzas (pat pēc aizsardzības atiestatīšanas). Turklāt viņiem ir tendence palikt aktīviem sistēmas atmiņā, kas ir vieta, kuru drošības lietojumprogrammas vai IT komandas reti skenē pēc draudiem.

Atmiņas rootkit:

Atmiņas rootkit ir rootkit veids, kas paredzēts, lai paslēptu datora RAM (akronīms Random Access Memory, kas ir tas pats, kas pagaidu atmiņa). Pēc tam šie rootkit (kas atrodas atmiņā) darbojas, lai fonā veiktu kaitīgas darbības (lietotājiem par tām nezinot).

Par laimi, atmiņas rootkitiem parasti ir īss mūžs. Viņi var dzīvot jūsu datora RAM tikai sesijas laikā. Ja restartēsit datoru, tie pazudīs - vismaz teorētiski vajadzētu. Tomēr dažos gadījumos restartēšanas process nav pietiekams; lietotājiem, iespējams, būs jāpaveic zināms darbs, lai atbrīvotos no atmiņas rootkitiem.

Aparatūras vai programmaparatūras rootkit:

Aparatūras vai programmaparatūras sakņu komplekti iegūst savu nosaukumu no vietas, kurā tie ir instalēti datoros.

Ir zināms, ka šie rootkit izmanto sistēmu programmaparatūrā iegultās programmatūras priekšrocības. Programmaparatūra attiecas uz īpašo programmu klasi, kas nodrošina kontroli vai instrukcijas zemā līmenī konkrētai aparatūrai (vai ierīcei). Piemēram, jūsu klēpjdatoram ir programmaparatūra (parasti BIOS), kuru tajā ielādēja tā ražotājs. Arī jūsu maršrutētājam ir programmaparatūra.

Tā kā programmaparatūras sakņu komplekti var pastāvēt tādās ierīcēs kā maršrutētāji un diski, tie var palikt paslēpti ļoti ilgi - jo šīs aparatūras ierīces tiek reti pārbaudītas vai pārbaudītas pēc koda integritātes (ja tās vispār tiek pārbaudītas). Ja hakeri inficē jūsu maršrutētāju vai disku ar rootkit, tad viņi varēs pārtvert datus, kas plūst caur ierīci.

Kā pasargāt no rootkitiem (padomi lietotājiem)

Pat vislabākās drošības programmas joprojām cīnās ar rootkitiem, tāpēc jums labāk ir darīt visu nepieciešamo, lai pirmkārt novērstu rootkitu iekļūšanu jūsu datorā. Nav tik grūti palikt drošībā.

Ja ievērojat labāko drošības praksi, ievērojami samazinās jūsu datora iespēja inficēties ar rootkit. Šeit ir daži no tiem:

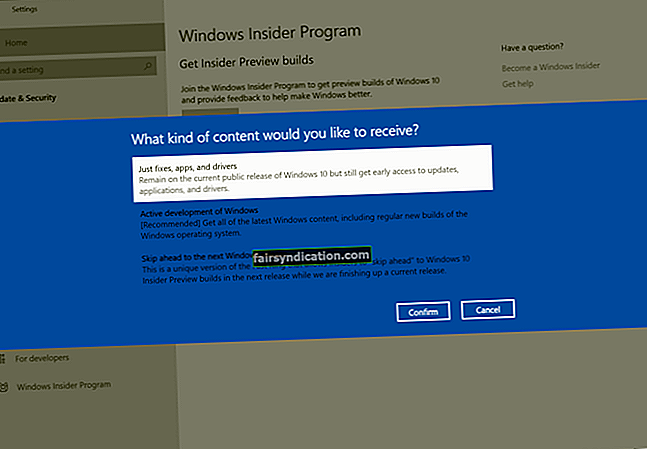

Lejupielādējiet un instalējiet visus atjauninājumus:

Jūs vienkārši nevarat atļauties ignorēt atjauninājumus. Jā, mēs saprotam, ka lietojumprogrammu atjauninājumi var būt kaitinoši un operētājsistēmas izveides atjauninājumi var būt satraucoši, taču bez tiem nevar iztikt. Atjauninot programmas un operētājsistēmu, tiek nodrošināti drošības trūkumu vai ievainojamību plāksteri, kurus uzbrucēji izmanto, lai ievadītu datorā rootkit. Ja caurumi un ievainojamība tiks aizvērti, dators tam būs piemērotāks.

Uzmanieties no pikšķerēšanas e-pastiem:

Pikšķerēšanas e-pastus parasti sūta krāpnieki, kuri vēlas jūs maldināt, lai jūs viņiem sniegtu savu personisko informāciju vai konfidenciālu informāciju (piemēram, pieteikšanās datus vai paroles). Neskatoties uz to, daži pikšķerēšanas e-pasta ziņojumi mudina lietotājus lejupielādēt un instalēt kādu programmatūru (kas parasti ir ļaunprātīga vai kaitīga).

Šādi e-pasta ziņojumi varētu izskatīties tā, it kā tos būtu sūtījis likumīgs sūtītājs vai uzticama persona, tāpēc jums tie jāuzmanās. Neatbildiet uz tiem. Neklikšķiniet uz kaut kā tajos (saites, pielikumi utt.).

Uzmanieties no lejupielādēm un neparedzētām instalācijām:

Mēs vēlamies, lai jūs pievērstu uzmanību sīkumiem, kas tiek lejupielādēti jūsu datorā. Jūs nevēlaties iegūt ļaunprātīgus failus vai sliktas lietojumprogrammas, kas instalē ļaunprātīgas programmas. Jāņem vērā arī instalētās lietotnes, jo dažas likumīgas lietojumprogrammas ir saistītas ar citām programmām (kas var būt ļaunprātīgas).

Ideālā gadījumā jums vajadzētu iegūt tikai oficiālās programmu versijas no oficiālajām lapām vai lejupielādes centriem, instalēšanas laikā izdarīt pareizās izvēles un pievērst uzmanību visu lietotņu instalēšanas procesiem.

Instalējiet aizsargaprīkojumu:

Ja rootkit ir paredzēts nokļūt jūsu datorā, visticamāk, tā ievadīšana ir saistīta ar citas ļaunprātīgas programmas esamību vai esamību jūsu datorā. Iespējams, ka laba antivīrusu vai antimalware lietojumprogramma atklās sākotnējos draudus, pirms rootkit tiek ieviests vai aktivizēts.

Jūs varat iegūt Auslogics Anti-Malware. Jums būs labi uzticēties ieteiktajai lietojumprogrammai, jo labas drošības programmas joprojām ir vislabākā aizsardzība pret visa veida draudiem.

Kā noteikt rootkit (un dažus padomus organizācijām un IT administratoriem)

Ir maz utilītu, kas spēj atklāt un noņemt rootkit. Pat kompetentās drošības lietojumprogrammas (kā zināms, ka tās nodarbojas ar šādām ļaunprātīgām programmām) dažreiz cīnās vai nespēj pienācīgi veikt darbu. Rootkit noņemšanas kļūmes ir biežākas, ja ļaunprogrammatūra pastāv un darbojas kodola līmenī (kodola režīma rootkit).

Dažreiz OS pārinstalēšana datorā ir vienīgā lieta, ko var darīt, lai atbrīvotos no rootkit. Ja jums ir darīšana ar programmaparatūras sakņu komplektiem, iespējams, nāksies nomainīt dažas aparatūras daļas skartajā ierīcē vai iegūt speciālu aprīkojumu.

Vienam no labākajiem rootkit noteikšanas procesiem lietotājiem ir jāveic rootkit komplektu augstākā līmeņa skenēšana. Ar “augstākā līmeņa skenēšanu” mēs domājam skenēšanu, kuru vada atsevišķa tīra sistēma, kamēr inficētā mašīna ir izslēgta. Teorētiski šādai skenēšanai vajadzētu darīt pietiekami daudz, lai pārbaudītu, vai uzbrucēji nav atstājuši parakstus, un tai jāspēj identificēt vai atpazīt dažas netīras spēles tīklā.

Varat arī izmantot atmiņas izgriešanas analīzi, lai noteiktu rootkitus, it īpaši, ja jums ir aizdomas, ka ir iesaistīts sāknēšanas komplekts, kas darbojas sistēmas atmiņā. Ja parastā datora tīklā ir rootkit, tas, iespējams, netiks paslēpts, ja tas izpilda komandas, kas saistītas ar atmiņas izmantošanu, un pārvaldītais pakalpojumu sniedzējs (MSP) varēs skatīt instrukcijas, kuras ļaunprātīgā programma sūta .

Uzvedības analīze ir vēl viena uzticama procedūra vai metode, ko dažreiz izmanto rootkit atklāšanai vai izsekošanai. Tā vietā, lai tieši pārbaudītu rootkit, pārbaudot sistēmas atmiņu vai novērojot uzbrukuma parakstus, datorā jāmeklē rootkit simptomi. Tādām lietām kā lēns darbības ātrums (ievērojami lēnāks nekā parasti), nepāra tīkla trafika (kam tur nevajadzētu būt) un citiem izplatītiem novirzošiem uzvedības modeļiem vajadzētu atdot rootkit.

Pārvaldnieku pakalpojumu sniedzēji faktiski var ieviest vismazāko privilēģiju principu (PoLP) kā īpašu stratēģiju klientu sistēmās, lai cīnītos ar rootkit infekciju vai mazinātu tās sekas. Izmantojot PoLP, sistēmas tiek konfigurētas tā, lai ierobežotu katru tīkla moduli, kas nozīmē, ka atsevišķi moduļi iegūst piekļuvi tikai informācijai un resursiem, kas nepieciešami viņu darbam (īpašiem mērķiem).

Piedāvātais iestatījums nodrošina stingrāku drošību starp tīkla rokām. Tas arī pietiekami, lai bloķētu ļaunprātīgas programmatūras instalēšanu tīkla kodolos neautorizētiem lietotājiem, kas nozīmē, ka tas novērš rootkit ielaušanos un nepatikšanas.

Par laimi, vidēji rootkit ir samazinājies (salīdzinot ar citu kaitīgo programmu apjomu, kas pēdējos gados ir izplatījies), jo izstrādātāji nepārtraukti uzlabo operētājsistēmu drošību. Galapunktu aizsardzība kļūst arvien spēcīgāka, un tiek paredzēts lielāks CPU (vai procesoru) skaits, lai izmantotu iebūvētos kodola aizsardzības režīmus. Neskatoties uz to, pašlaik rootkit joprojām pastāv, un tie ir jāidentificē, jāpārtrauc un jānoņem visur, kur tie ir atrodami.